作者:东西南北

前言

日常我们开启SSL VPN后,常有大量IP尝试暴力破解用户名密码,这给我们网络安全带来了大量的

安全隐患,同时也带给防火墙增加了负担。

注意事项

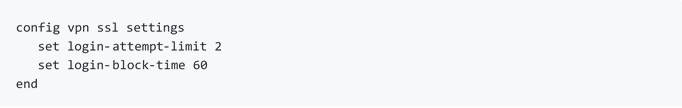

这种方法会导致特定的来源 IP 地址被永久封禁,除非管理员手动干预。建议调整 SSL VPN 的锁

定设置,以避免正常用户因误操作被永久封禁(例如,增加登录尝试次数限制,使其在触发封禁前需要更多的失败尝试), 这个设置的默认值是2

To do this in the CLI:

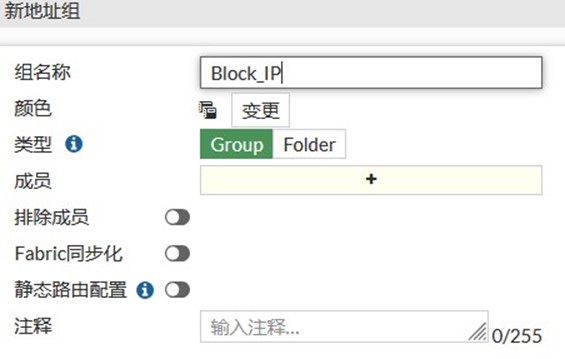

为被封锁的源 IP 地址创建地址组

在web 图形界面操作:策略&对象-->地址--> 新建-->地址组

To do this in the CLI:

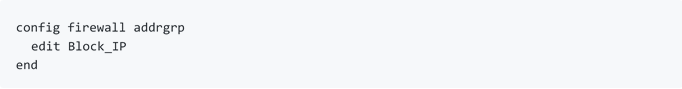

创建自动化

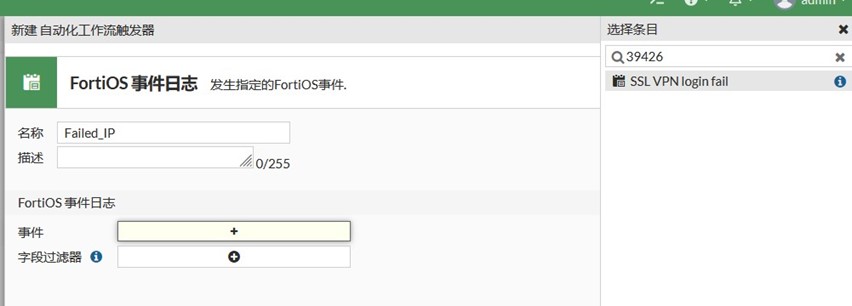

Security Fabric-->自动化-->工作流-->新建 name SSL_VPN_Login_Failed

添加触发器-->新建条目-->触发条件-->FortiOS事件日志

名称:Failed_IP

事件:条目ID:39426(SSL VPN login fail)

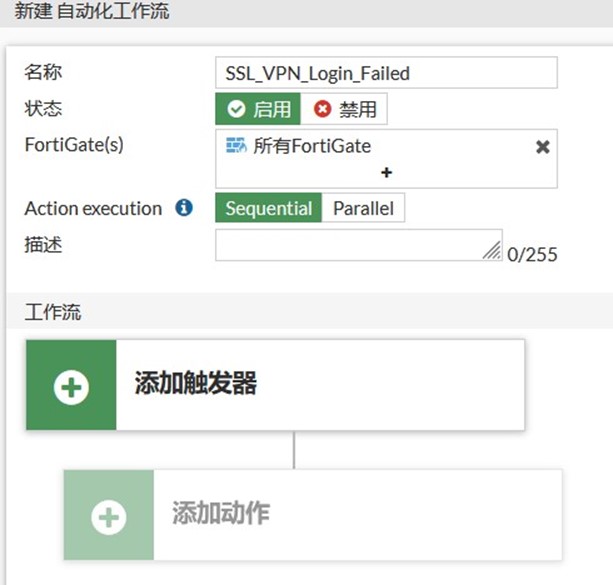

添加动作

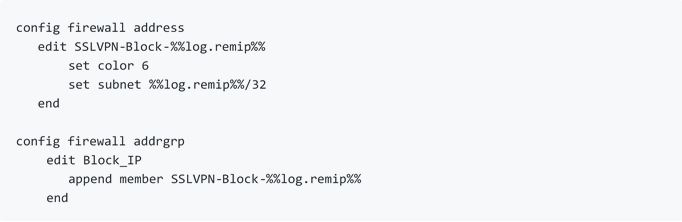

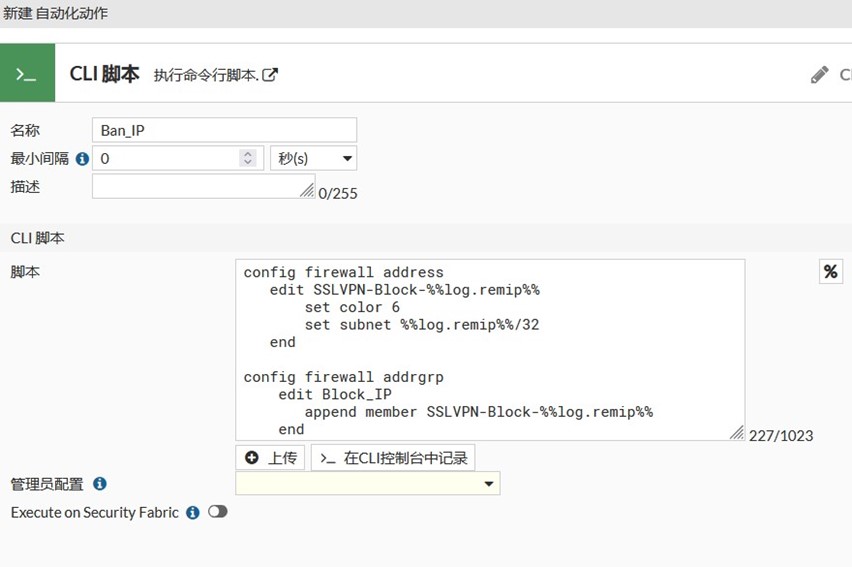

新建自动化动作-->CLI 脚本名称: Ban_IP 脚本:

管理员配置:super_admin

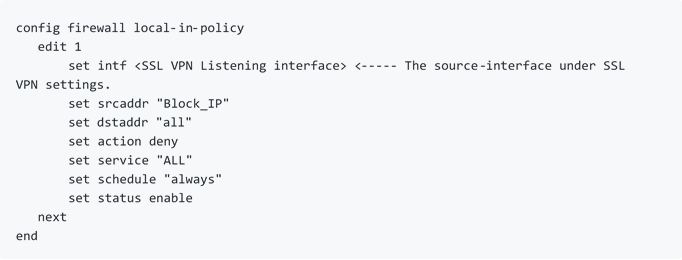

创建一个本地拒绝(Deny Local-In)策略,并在源地址字段中使用地址组

To do this in the CLI:

结果

该操作会在尝试时将远程 IP 添加到被封锁的地址组中。之后,地址对象将被添加到最初创建的地

址组中,并且该地址组将被检查以阻止传入的连接。如果该连接是合法的,可能需要手动将其从

地址组中移除,以便用户能够重新连接。

提醒

地址组条目限制是600条,如果满了,请新建一个地址组用于屏蔽操作。

结束语

愿天下网管都用不上。

网友留言: